Et plutôt “Bring your own DREAM ” ? (OK, j’arrête de jouer avec l’acronyme…)

Bref, un peu perdu entre les

MDM, MAM, MIM, MIM², MEAP etc…etc… ? voici un excellent document de synthèse à lire et même à conserver…

Le mode de fonctionnement des entreprises est en train d’évoluer. Les employés ont de plus en plus tendance à utiliser leurs propres périphériques mobiles sur leur lieu de travail. De leur côté, les entreprises doivent tenir compte de tous les aspects d cette évolution : les gains de productivité mais également les importants défis à relever en matière de sécurité.

Ce livre blanc examine les implications de l’informatique mobile sur le lieu de travail et montre comment le fait de mettre en œuvre la bonne stratégie, de développer les bonnes politiques et de choisir les bonnes solutions peut aider une entreprise à exploiter le potentiel du modèle BYOD tout en protégeant ses ressources stratégiques.

Cet examen nous conduit notamment à présenter les avantages des solutions de gestion des périphériques mobiles et de gestion des applications mobiles et à indiquer comment celles-ci peuvent être combinées.

Nous soulignons par ailleurs qu’il est important que le plan stratégique de l’entreprise tienne compte de tous les périphériques mobiles, y compris les ordinateurs portables.

Introduction

Tout comme Internet il y a quelques années, les périphériques mobiles sont rapidement en train de devenir un catalyseur qui modifie le mode de fonctionnement des entreprises. Tout d’abord bannis par les entreprises, les smartphones sont désormais utilisés par des centaines de millions d’employés pour accéder à leurs données professionnelles. Les tablettes sont également de plus en plus utilisées, à la fois pour le travail et pour les loisirs, la mobilité étant un facteur essentiel.

De fait, une enquête réalisée récemment par Symantec1 a montré que nous avons atteint un point de basculement et que l’utilisation des périphériques mobiles en entreprise tend à se généraliser. L’évolution est en effet manifeste : près des trois quarts des entreprises interrogées cherchent à développer leurs propres applications mobiles, plus de la moitié utilisent des applications sectorielles et deux tiers d’entre elles envisagent de mettre en oeuvre leur propre magasin d’applications.

Alors, pourquoi l’utilisation de périphériques personnels comme outils professionnels est-elle devenue acceptable après avoir été largement interdite ? La réponse réside dans l’accent qui est aujourd’hui mis sur l’agilité de l’entreprise. Les périphériques mobiles aident les entreprises à renforcer l’efficacité de leur personnel, à accroître leur productivité, et de manière générale à faire en sorte que le travail soit effectué plus rapidement. Par la même occasion, les entreprises stimulent leur potentiel de développement dans la mesure où leurs clients et partenaires gagnent eux aussi en mobilité.

Ce mode d’accroissement de la mobilité se traduit par une hausse de la productivité car les employés savent se servir de leurs périphériques et apprécient de les utiliser. Le modèle BYOD peut également avoir pour effet de réduire les dépenses d’investissement des entreprises lorsque celles-ci sont en mesure d’exploiter des périphériques déjà payés par leurs employés. Qui plus est, les employés prennent bien souvent davantage soin de périphériques qu’ils ont eux-mêmes sélectionnés et achetés.

Toutefois, l’avènement de cette culture de l’utilisation de périphériques personnels en entreprise présente également des inconvénients : cela peut certes conduire à une hausse de la productivité mais également occasionner des cauchemars quant à l’évaluation des risques encourus. Un rapport publié par Gartner en 2011 a indiqué que ce modèle, bien qu’attractif pour certaines entreprises, apportait également son cortège de nouveaux défis en matière de support. Les analystes estimaient en effet qu’aucune entreprise ne peut se permettre de corriger un nombre illimité de problèmes pour un large éventail de périphériques, la plupart de ces périphériques n’étant pas la propriété de l’entreprise et ne pouvant de ce fait pas être contrôlés de manière conventionnelle.

Les entreprises sont d’ailleurs tout à fait conscientes des dangers potentiels de la mobilité et classent cette évolution au premier rang des initiatives informatiques présentant un risque. Elles s’inquiètent des conséquences que pourraient avoir la perte de périphériques, la perte de données et la propagation de logiciels malveillants sur leur réseau par l’intermédiaire de smartphones et de tablettes. Et elles s’inquiètent à juste titre.

Les pertes financières imputables à des incidents liés à l’utilisation de périphériques mobiles en entreprise ne sont pas négligeables : pour les grandes entreprises, cela représente 429 000 dollars chaque année2. Cependant, malgré ces coûts, les responsables des entreprises estiment que les avantages justifient les risques encourus et travaillent à la mise en oeuvre de mesures de sécurité visant à protéger leurs informations.

Dans ce livre blanc, nous allons examiner les défis liés au modèle BYOD et présenter les bonnes pratiques qu’une entreprise peut adopter pour en exploiter le potentiel tout en préservant ses ressources stratégiques.

Défis liés au modèle BYOD

Compréhension du comportement et des attentes des utilisateurs

Bien que de nombreuses entreprises s’engagent dans l’informatique mobile, cette évolution ne s’applique pas toujours à tous les employés. Selon un rapport du IT Policy Compliance Group, les risques encourus par l’entreprise ont pour effet de limiter le nombre d’employés utilisant des périphériques mobiles sur leur lieu de travail. Bien que 79 % des entreprises interrogées aient déclaré utiliser des smartphones pour permettre à leurs employés d’accéder à leurs informations et applications, seuls 33 % des employés utilisent effectivement des smartphones à cette fin. De la même manière, alors que 35 % des entreprises interrogées ont déclaré autoriser l’utilisation de tablettes dans un cadre professionnel, seuls 22 % de leurs employés utilisent effectivement des tablettes.

L’informatique mobile peut permettre aux entreprises de faire des économies, mais également leur coûter cher si l’usage des périphériques mobiles n’est pas strictement réglementé. Bien que le fait que les employés utilisent leurs propres périphériques puisse leur permettre de faire des économies, les entreprises doivent absolument contrôler rigoureusement les coûts liés à la transmission des données et à leur utilisation à distance. Alors que les employés sont de plus en plus souvent abonnés à des services mobiles payés par leur employeur, des plans tarifaires et des politiques appropriés (par exemple, l’obligation d’utilisation du WiFi) doivent être mis en œuvre afin d’éviter que le volume de trafic ne provoque une forte augmentation des factures.

La nervosité dont font preuve les entreprises dès qu’il est question d’informatique mobile est bien compréhensible. Aujourd’hui, la plupart des périphériques mobiles fonctionnent dans un écosystème qui échappe au contrôle de l’entreprise. De nombreux employés synchronisent leurs périphériques avec au moins un service en cloud public ainsi qu’avec leurs ordinateurs personnels. Cela peut conduire au stockage de données sensibles dans des emplacements non sécurisés, sans parler des risques associés à l’envoi de messages électroniques professionnels via des comptes personnels tels que Gmail™ ou des services de partage de fichiers tels que Dropbox.

Toutefois, malgré les risques, il est indéniable que les employés utilisent de plus en plus leurs périphériques personnels pour améliorer leur productivité au travail. Les entreprises ont donc tout intérêt à gérer ces risques et à faire en sorte que cette tendance travaille pour eux plutôt que contre eux.

Définition d’une stratégie

L’entreprise doit tout d’abord développer une stratégie mobile définissant clairement quels seront ses objectifs. De nombreuses entreprises n’identifient pas l’objectif qu’elles souhaiteraient atteindre par l’adoption du modèle BYOD : il peut par exemple s’agir d’une augmentation de leur efficacité, d’un accroissement de leur productivité ou d’une croissance de leur chiffre d’affaires.

Développement de la bonne politique

Pour mettre en oeuvre une politique mobile, une entreprise doit avoir connaissance des emplacements de stockage de ses informations, du mode d’accès à ces informations et des utilisateurs autorisés à y accéder.

L’entreprise doit transcrire les quatre règles suivantes dans sa politique :

- Évaluation : évaluation des menaces, analyse des risques, audit des politiques, audit des applications et évaluation de la planification et de la sécurité de l’architecture.

- Prise en charge : prise en charge des mises à jour des politiques, de la gestion des périphériques, d’un magasin d’applications privées, d’un référentiel des contenus, de la sécurisation des iPads®/tablettes, de la prévention des pertes de données, de l’authentification, du chiffrement, des dispositifs de sécurité mobile du fournisseur d’accès et de l’accès de base aux applications.

- Accès : accès à des ressources d’habilitation et de développement d’applications mobiles professionnelles (MEAP), à des dispositifs de rationalisation opérationnelle ainsi qu’aux renseignements et informations du fournisseur d’accès.

- Avantages : avantages liés aux applications verticales, à la sous-traitance des processus d’entreprise mobiles, au e-commerce mobile et à l’intégration des réseaux sociaux et mobiles.

Intégration de la gestion

En un sens, un périphérique mobile n’est qu’un terminal de plus : il est donc logique de le gérer avec les systèmes existants. En outre, étant donné que les ordinateurs de bureau, ordinateurs portables et périphériques mobiles ont tous besoin d’être gérés, configurés et contrôlés au moyen de politiques, la mise en oeuvre de solutions spécifiques ne fait qu’accroître la complexité informatique. L’intégration de la gestion des périphériques mobiles dans les solutions de gestion existantes (comme c’est le cas avec Altiris™ Client Management Suite de Symantec ou Microsoft® System Center Configuration Manager) contribue à la réduction des coûts, à l’amélioration de l’efficacité et à la baisse du coût total de possession.

Mise en œuvre des bonnes pratiques

Toute stratégie mobile doit tenir compte des recommandations suivantes en matière d’application des bonnes pratiques :

- Utilisation d’applications courantes. Pour bénéficier au maximum des avancées des réseaux mobiles, privilégiez les applications mobiles sectorielles les plus largement utilisées. Vos employés utiliseront leurs périphériques mobiles à des fins professionnelles d’une façon ou d’une autre. Fixez vos conditions. Définissez des objectifs clairs et mesurables en matière de gains de productivité, de satisfaction des employés et de services rendus aux clients

- Adoption d’une conception stratégique. Procédez à une évaluation réaliste de l’étape ultime de votre business plan mobile et de son impact sur votre infrastructure. Ne vous limitez pas au seul courrier électronique. Explorez toutes les opportunités mobiles envisageables et assurez-vous de bien comprendre les risques et menaces contre lesquels vous devez vous prémunir. Dans le cadre de votre planification, adoptez une approche interfonctionnelle pour sécuriser vos données sensibles. Veillez à ce que votre stratégie mobile soit évolutive et à même de s’adapter à des changements rapides (évolution de l’utilisation de vos applications, augmentation du nombre de périphériques ou apparition de nouvelles plates-formes).

- Gestion efficace. Les périphériques mobiles sont de véritables terminaux qui requièrent la même attention que les ordinateurs traditionnels. Les processus, politiques, formations et technologies utilisés pour les ordinateurs de bureau et ordinateurs potables sont pour une bonne part également applicables aux plates-formes mobiles. Les périphériques mobiles doivent donc être intégrés dans l’infrastructure de gestion informatique globale et administrés de la même manière, idéalement au moyen de solutions compatibles et de politiques unifiées. Cette organisation a pour effet d’améliorer l’efficacité opérationnelle et de faire baisser le coût total de possession.

- Utilisation de politiques appropriées. Alors que de plus en plus d’employés connectent leurs périphériques personnels aux réseaux des entreprises, celles-ci doivent modifier leurs politiques d’utilisation acceptable pour faire cohabiter les périphériques professionnels et personnels. Ces politiques doivent intégrer des niveaux de gestion et de sécurité différenciés basés sur le propriétaire du périphérique et mettre en oeuvre les contrôles associés requis par l’entreprise. Les employés continueront à ajouter des périphériques aux réseaux des entreprises : celles-ci doivent donc se préparer à cette évolution au niveau légal, opérationnel et culturel.

- Sécurisation complète. Les entreprises ne doivent pas se limiter aux politiques de base régissant les mots de passe, l’effacement et le blocage des applications. Elles doivent se concentrer sur les informations et les lieux où elles sont affichées, les emplacements où elles sont stockées et les endroits par lesquels elles transitent. L’intégration aux politiques de prévention des pertes de données, de chiffrement et d’authentification existantes est une garantie de conformité aux règles internes et à la réglementation.

- Prise en compte du cloud computing. Vos employés souhaiteront pouvoir accéder à des services cloud à partir de leurs périphériques mobiles, mais vous devez également avoir conscience du fait que le succès de votre environnement mobile dépend des services cloud pour le stockage et l’accès aux informations.

Il est également important de noter que les principes d’une stratégie informatique mobile s’appliquent également aux employés qui apportent un ordinateur portable sur leur lieu de travail.

Solutions pour l’adoption du modèle BYOD

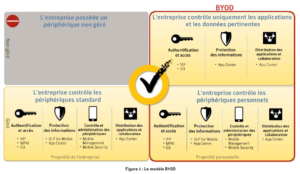

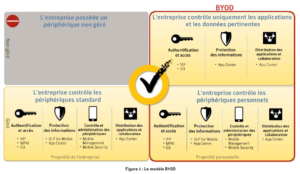

De nombreuses solutions sont disponibles : les responsables des entreprises doivent notamment se demander s’ils ont besoin de services gérés ou non gérés, si les informations professionnelles et personnelles doivent être séparées et quel doit être l’impact des services cloud.

Gestion des périphériques mobiles

Cette solution permet l’administration et l’authentification à distance des périphériques mobiles gérés. Les politiques de sécurité incluent généralement la définition de la fiabilité du mot de passe, le paramétrage du VPN, la spécification de la durée de verrouillage de l’écran et la désactivation de certaines fonctions des applications (par exemple, l’accès aux magasins d’applications) pour interdire les comportements potentiellement risqués. Les administrateurs peuvent en outre procéder à des opérations de sécurité telles que la localisation ou l’effacement des périphériques perdus ou volés.

Les solutions de gestion des périphériques mobiles n’assurent pas de protection contre des catégories de risques données. Toutefois, lapossibilité de configurer le périphérique à distance, par exemple pour bloquer toutes les nouvelles applications, peut permettre d’éviter la diffusion de logiciels malveillants et de limiter l’utilisation abusive des ressources, les atteintes à l’intégrité et les pertes de données accidentelles ou résultant d’une action délibérée.

La séparation des données personnelles et professionnelles peut également être obtenue par l’utilisation d’une solution de gestion des périphériques mobiles basée sur un agent, la suppression de l’agent n’affectant que les données et applications professionnelles.

Les entreprises qui envisagent d’utiliser une solution de gestion des périphériques mobiles sont typiquement celles qui ont besoin d’une solution mobile complète incorporant un magasin d’applications professionnelles et des bibliothèques de documents partagées. Ce type de solution permet une approche plus large de la productivité que le simple accès à la messagerie et au calendrier qui est le niveau d’accès mobile le plus répandu aujourd’hui.

Gestion des applications mobiles

La pertinence de la gestion des applications mobiles comme alternative ou complément de la gestion des périphériques mobiles ne cesse de se renforcer. La gestion des applications mobiles fait référence aux logiciels et services qui accélèrent et simplifient la création d’applications mobiles professionnelles développées en interne.

Cette approche consiste à considérer que les applications et les informations et services associés fournis par les smartphones et les tablettes sont, bien plus que les périphériques eux-mêmes, la partie vitale de l’infrastructure. Pour une entreprise, un magasin d’applications professionnelles est l’outil clé pour permettre un accès correct et sécurisé à ses applications mobiles. Il lui permet de définir des politiques pour l’application (qui doit pouvoir y accéder, avec quel niveau d’autorisation et quel périphérique, et quel doit être le mode d’utilisation des informations récupérées via l’application) plutôt que pour le périphérique.

À la différence de la gestion des périphériques mobiles qui requiert que la gestion à distance soit acceptée par l’employé, lequel peut être réticent à autoriser l’accès à certaines fonctions et options, la gestion des applications mobiles cible exclusivement les applications qui accèdent aux données de l’entreprise.

Qui plus est, la fonctionnalité de distribution d’applications permet à l’entreprise d’avoir recours à des applications tierces ou personnalisées, une pratique qui joue un rôle de plus en plus important en matière de création de valeur ajoutée et d’établissement d’un avantage concurrentiel.

Combinaison de la gestion des périphériques mobiles et de la gestion des applications mobiles

Selon leurs objectifs, de nombreuses entreprises pourront avoir besoin de combiner les deux solutions mentionnées ci-dessus. Alors que certains employés doivent pouvoir tirer pleinement parti de tous les avantages qu’offre la mobilité ou traiter des informations sensibles nécessitant la mise en œuvre de solutions gérées, d’autres n’ont besoin que d’un accès à un nombre limité d’applications. Les impératifs fixés par l’entreprise lui indiquent si elle doit opter pour une gestion intégrale pour tous les employés mobiles ou pour un mode hybride dans le cadre duquel les employés (fonctions) sont classés selon les objectifs et besoins de leur département.

Prise en compte des ordinateurs portables

Le fait que le concept de périphérique mobile ne doive pas seulement inclure les smartphones et les tablettes mais également les ordinateurs portables ajoute une dimension supplémentaire qui doit être prise en compte lors de l’élaboration de la stratégie mobile d’une entreprise. Il arrive très souvent que des ordinateurs portables personnels soient connectés au réseau d’une entreprise : ils sont alors pris en charge comme des périphériques gérés (comme évoqué précédemment) ou non gérés. Cela est par exemple courant dans les établissements d’enseignement ou chez les prestataires de services dont les employés ont besoin d’accéder à plusieurs applications pour pouvoir travailler.

La virtualisation des terminaux et l’utilisation du streaming pour la mise à disposition d’un espace de travail permettent à l’utilisateur final d’accéder instantanément à des applications par différents moyens (ordinateur de bureau, ordinateur portable, infrastructure de bureau virtuel, environnement Citrix ou autre service de terminal) en fonction de ses besoins et conformément à ses autorisations et à ses impératifs en matière de productivité. La bande passante requise est peu importante étant donné que les applications n’ont besoin que de la transmission d’un faible pourcentage de données pour fonctionner. Par ailleurs, le streaming est en libre-service, de sorte que le personnel informatique n’a pas à intervenir ni même à être prévenu.

Le principal avantage réside dans les économies réalisées au niveau de la gestion. La mise à disposition des applications est basée sur les besoins, ce qui contribue à faire baisser les coûts de licence et à faciliter la gestion dans la mesure où les applications peuvent être facilement mises à niveau et contrôlées.

Résumé et étapes suivantes

L’objectif de ce livre blanc est de vous conseiller pour la mise en œuvre du modèle BYOD et de présenter les solutions et stratégies grâce auxquelles vous pourrez passer aux étapes suivantes en matière de mobilité.

Dans cette optique, les liens ci-dessous vous permettent d’accéder à des informations et outils supplémentaires.