Le très sérieux ICS-CERT vient de publier un rapport détaillé sur les “cyber-incidents” qui ont impacté des organisations possédant et gérant des systèmes de contrôles industriels et faisant partie d’infrastructures critiques, de 2009 à fin 2011 aux USA. De nombreux cas (anonymisés) sont présentés ainsi qu’un état des lieux sans concession (c’est le moins que l’on puisse dire…) des niveaux de sécurité constatés et des mesures à prendre.

Bel effort de transparence en tous les cas…

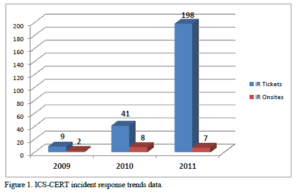

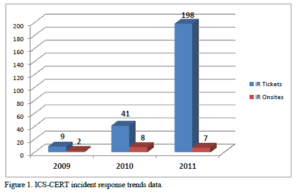

Voici quelquesmorceaux choisis, avec pour commencer la “légère” évolution du nombre d’incidents :

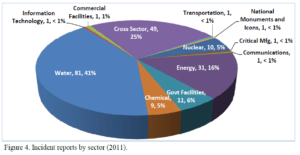

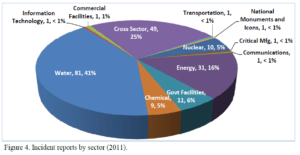

Et la ventilation des incidents 2011 par secteur :

Très logiquement, le constat des manques s'étend aux 3 dimensions classiques : PERSONNES, PROCESSUS et TECHNOLOGIE.

PERSONNES :

- Manque de compréhension globale des risques de sécurité sur les systèmes de contrôle.

- Manque de considération de l'impact technique de politiques de sécurité inadéquates ou mal implémentées

- Manque de compétences cyber-sécurité nécessaires à la protection du réseau contre les attaques

PROCESSUS :

- Manque ou insuffisance de planning concernant la réponse aux incidents (prévention, détection, préservations des preuves, stratégies de reprise)

- Manque de politiques ou processus pour faire évoluer la sécurité d'un niveau tactique à un niveau business

- Manque ou insuffisance de stratégies et de politiques de sécurité nécessaire à la mise en œuvre d'une sécurité adéquate et mature (notamment concernant les médias amovibles)

- Manque de standard et fonctions sécurité basiques.

TECHNOLOGIE :

- L'évaluation des risques n'identifie ni ne prioritise les risques techniques les plus importants et les impacts potentiels sur les opérations démontrant la nécessité d'investir en cyber-sécurité

- Manque d'un cadre de travail autour du management de la sécurité dont résulte une posture de protection inconsistante, notamment au niveau du réseau.

- Manque de politique de gestion des correctifs et des configuration, permettant d'adresser les vulnérabilités connues et d'offrir une protection à jour contre les cyber-menaces les plus communes.

- Manque de gestion des contrôles d'accès (mots de passe par défaut, accès privilégiés...)

- Manque de surveillance des communications réseau entrantes et sortantes, et architecture non adaptée aux besoins de sécurité

- Les systèmes intégrés ou embarqués (firmware) ne supportent pas les évolutions de sécurité

- Manque d'expertise en sécurité intégrée autour des systèmes d'exploitation ( Systèmes de contrôle, sécurité opérationnelle, opérations IT, processus...)

- Manque de système de cycle de développement de produits des vendeurs, intégrateurs ou opérateurs aboutissant à la non mise en place des contrôles de sécurité adéquats.

Et toujours, le guide de l’ANSSI sur la protection des systèmes industriels :

Le très sérieux ICS-CERT vient de publier un rapport détaillé sur les “cyber-incidents” qui ont impacté des organisations possédant et gérant des systèmes de contrôles industriels et faisant partie d’infrastructures critiques, de 2009 à fin 2011 aux USA. De nombreux cas (anonymisés) sont présentés ainsi qu’un état des lieux sans concession (c’est le moins que l’on puisse dire…) des niveaux de sécurité constatés et des mesures à prendre.

Bel effort de transparence en tous les cas…

Voici quelquesmorceaux choisis, avec pour commencer la “légère” évolution du nombre d’incidents :

Le très sérieux ICS-CERT vient de publier un rapport détaillé sur les “cyber-incidents” qui ont impacté des organisations possédant et gérant des systèmes de contrôles industriels et faisant partie d’infrastructures critiques, de 2009 à fin 2011 aux USA. De nombreux cas (anonymisés) sont présentés ainsi qu’un état des lieux sans concession (c’est le moins que l’on puisse dire…) des niveaux de sécurité constatés et des mesures à prendre.

Bel effort de transparence en tous les cas…

Voici quelquesmorceaux choisis, avec pour commencer la “légère” évolution du nombre d’incidents :