Un facticiel (j’aime les néologismes…!) est un logiciel factice, la plupart du temps dans le domaine de la sécurité ou des performances système.

Voici le résumé d’un rapport publié récemment par Symantec sur l’univers de ces “logiciels” de sécurité factices qui fleurissent sur le net, drainant des sommes importantes. De juillet 2008 à juin 2009, plus de 43 millions de tentatives d’installations ont été détectées sur le périmètre observé. Au prix minimum de 30$ par facticiel, on se fait rapidement une idée des sommes en jeu.

Le but de l’opération est le profit, comme d’habitude. Cette fois, l’idée est de duper l’internaute en l’incitant à installer, puis acquérir en ligne, un pseudo logiciel de sécurité, censé le débarrasser des menaces qu’il a opportunément détecté sur la machine en question !

Ce peut être alors le début d’un enchaînement dont il est parfois difficile de sortir.

Les moyens de communication utilisés

1) Spam

En 2008, la plupart des « grands » botnets tels que Peacomm, Srizbi, Rustosk ou encore Ozdok envoyaient des messages faisant notamment la promotion de « AntiVirus XP 2008 », et contenant un lien vers un site associé.

2) Bannières publicitaires

Une certaine complexité dans la gestion des bandeaux publicitaires permet la diffusion de vrais messages publicitaires vers les sites de vente en ligne de facticiels. Le propriétaire de l’emplacement n’ayant que rarement connaissance du commanditaire et donc du contenu final.

3) Liens dans des blogs, forums ou réseaux sociaux

Il existe des outils, capables de contourner les protections par CAPTCHA et permettant ainsi de poster un grand nombre de liens, comme réponses à des articles dans une grande variété de blogs ou de forums. Ceci ayant également un impact dans les classements des moteurs de recherche.

4) Résultats de moteurs de recherche

Le détournement des techniques utilisées pour procéder au classement des sites par les moteurs de recherches sont également une source possible (SEO poisoning). L’hiver dernier, lors de l’émergence de Downadup/Conficker, de nombreuses pages pleines de mots-clefs comme « remove virus » ou « free antivirus » sont apparues, tentant ainsi d’induire en erreur les algorithmes de pertinence.

5) Modules complémentaires de navigateurs ou « Browser Helper Object » (BHO)

Un BHO est un genre de “plug-in” qui ajoute des fonctionnalités au navigateur, voulues ou non. « AntiVirus 2009 » installe un module de ce type, poussant l’utilisateur à activer le facticiel en question, avec la caution du moteur de recherche, via un site de vente en ligne.

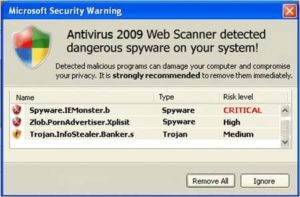

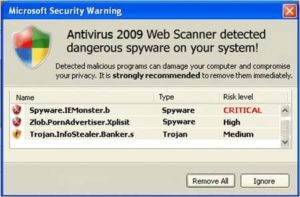

Tout commence généralement par ce genre de messages intempestifs :

Bien que la méthode principale d’installation reste majoritairement volontaire de la part de l’internaute, d’autres techniques sont employées.

Plusieurs méthodes d’installation

1) Par l’utilisateur lui-même

Dans 93% des tentatives observées, l’installation est intentionnelle, même si d’autres techniques sont employées.

2) Des exécutables « modifiés » en pièce jointe

L’envoi de pièces jointes via spam reste un moyen simple de déployer des facticiels. Les attachements sont masqués par exemple via de fausses extensions (musique, médias ou fichiers compressés), qui implantent leur charge utile si on les exécute.

3) Par un maliciel quelconque (Conficker, Zlob, Vundo…)

Directement ou non, des maliciels connus avaient, entre autre, pour but d’installer des facticiels comme « PrivacyCenter » ou « Malware Defender 2009 ». A noter le cas de Zlob, installant « IE Defender », lui-même détectant Zlob, et proposant de le supprimer moyennant finance !

Le modèle économique

1) Les sites marchands

Généralement, très ressemblants aux vrais, ces sites proposent la vente de facticiel via les systèmes classiques de paiement en ligne. Le coût variant de 30 $ à plus de 100 $. Outre le montant prélevé, les coordonnées bancaires sont évidement susceptibles d’être réutilisées voire revendues

2) Le PPI (ou Pay-Per-Install)

Basé sur un modèle d’affiliation, système plus ou moins proche de la franchise, les « affiliés » sont rémunérés au nombre d’installations par les fournisseurs de l’infrastructure. Les meilleurs pouvant gagner jusqu’à plusieurs centaines de milliers de dollars par mois.

Ici un exemple de tableau de bord tiré de feu « TrafficConverter.biz ».

Je rappelle qu’AUCUN éditeur de solutions de sécurité reconnu ne procède de cette manière :

- Si des alertes apparaissent à l’écran, d’une autre “marque” que celle déjà en place, il s’agit d’une

arnaque !

- Si l’on ne trouve pas le “logiciel” en question à la vente sur un site ayant “pignon sur rue”, c’est une

arnaque !

Et doncSEULE, une solution de dernière génération, développée par un professionnel reconnu dans le secteur de la sécurité informatique est à même de protéger les utilisateurs.

Pour les détails, l’étude complète est disponible ici, en anglais.

Cet article est également disponible sur le site Tom’s Hardware, dans la section “L’oeil des experts”

Je rappelle qu’AUCUN éditeur de solutions de sécurité reconnu ne procède de cette manière :

- Si des alertes apparaissent à l’écran, d’une autre “marque” que celle déjà en place, il s’agit d’une arnaque !

- Si l’on ne trouve pas le “logiciel” en question à la vente sur un site ayant “pignon sur rue”, c’est une arnaque !

Et doncSEULE, une solution de dernière génération, développée par un professionnel reconnu dans le secteur de la sécurité informatique est à même de protéger les utilisateurs.

Pour les détails, l’étude complète est disponible ici, en anglais.

Cet article est également disponible sur le site Tom’s Hardware, dans la section “L’oeil des experts”

Je rappelle qu’AUCUN éditeur de solutions de sécurité reconnu ne procède de cette manière :

- Si des alertes apparaissent à l’écran, d’une autre “marque” que celle déjà en place, il s’agit d’une arnaque !

- Si l’on ne trouve pas le “logiciel” en question à la vente sur un site ayant “pignon sur rue”, c’est une arnaque !

Et doncSEULE, une solution de dernière génération, développée par un professionnel reconnu dans le secteur de la sécurité informatique est à même de protéger les utilisateurs.

Pour les détails, l’étude complète est disponible ici, en anglais.

Cet article est également disponible sur le site Tom’s Hardware, dans la section “L’oeil des experts”