Blog

16 questions les plus posées sur l’ascenseur à 2 postes

Certaines questions peuvent trouver une réponse très rapide et brève, d’autres nécessitent des conseils détaillés. Voici une liste des 17 interrogations les plus fréquemment posées sur les ascenseurs à 2 poteaux pour vous éclairer. 1) Comment fonctionne une plateforme de…

Lire la suiteQuelles dimensions minimales pour un ascenseur à deux colonnes?

Un ascenseurs à deux colonnes est le type d’ascenseur le plus populaire dans les ateliers privés et professionnels. Avant d’acheter un tel ascenseur, vous devez vérifier si l’espace prévu et l’état du sol sont suffisants pour installer un ascenseur à…

Lire la suiteQu’est-ce qui fait un bon casque de soudage automatique ?

Un atelier automobile sans un travail de soudure n’est pas envisageable. Mais le soudage n’est pas sans danger, l’arc endommage les yeux et des gaz toxiques apparaissent. Il est important de protéger l’employé contre ces dangers. La meilleure façon d’y…

Lire la suiteLa curiosité d’en apprendre davantage sur ce qui nous entoure

Connaître et apprendre tout ce qui nous entoure permet de mieux respecter son environnement. Être curieux et découvrir son monde est important. Être curieux n’est pas un mauvais défaut lorsqu’il s’agit d’explorer et de s’informer des évolutions et des changements…

Lire la suiteLa place de la femme dans les publicités

Etant donné que la plupart des publicités sont diffusées en boucle à la radio ou à la télévision, elles ont une grande influence sur les choix des acheteurs. Un article banal peut devenir très célèbre et très demandé grâce à…

Lire la suite

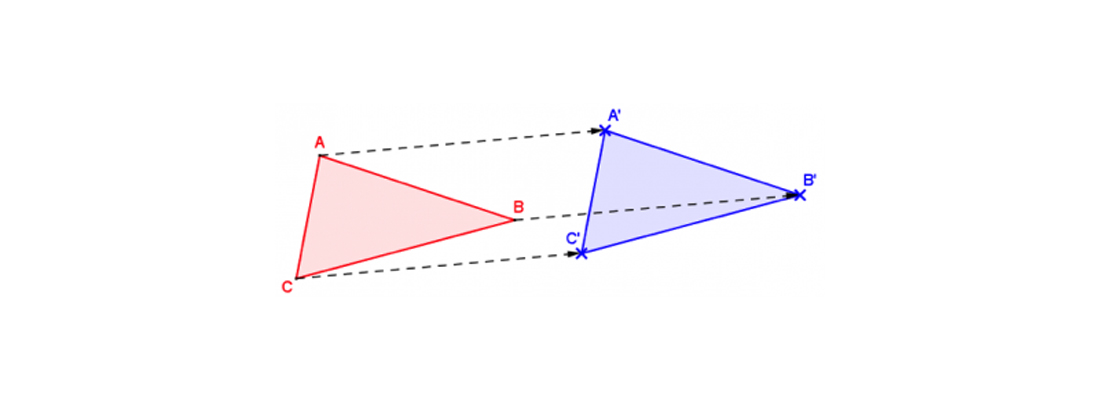

Comment reproduire une figure par translation ?

Construire une image de manière identique s’avère une rude tâche, si l’on n’adopte pas la meilleure méthode. C’est pourquoi la translation est la plus utilisée par les dessinateurs pour reproduire une image de manière identique. Étant un programme de mathématiques,…

Lire la suite

À quoi ressemblait la Cour des Miracles ?

Le terme « cour des miracles » faisait référence à un endroit dans lequel les mendiants venaient se regrouper pour faire l’aumône. Même si les lieux étaient principalement occupés par des personnes défavorisées et des truands, cette communauté était très bien organisée….

Lire la suite

Maths CP : télécharger des fichiers en ligne

Apprendre les mathématiques à son enfant pose souvent des problèmes aux parents, et même à certains enseignants. Cela est tout à fait compréhensible, car il s’agit d’intégrer l’enfant dans un processus d’apprentissage, d’une manière logique, d’un monde qui lui est…

Lire la suite

Solutions écorésponsables de production d’oxygène sur sites industriels

L’oxygène est l’un des éléments chimiques de base. Dans sa forme la plus courante, c’est un gaz incolore présent dans l’air, essentiel à la vie sur Terre et dont tous les êtres vivants ont besoin. L’oxygène est également utilisé dans…

Lire la suite

L’aspect de la végétation au fil des saisons

Plusieurs personnes ont confondu la flore et la végétation. En réalité, il y a une déférence entre ces deux termes : la flore désigne l’ensemble des espèces végétales situées dans un même espace géographique mais la végétation indique la croissance des…

Lire la suite